|

|

Você provavelmente já leu várias notícias sobre aplicações que ficaram indisponíveis por causa de ataques de negação de serviço, ou ataques DDoS (do inglês Distributed Denial-of-Service). O principal objetivo desses ataques é afetar negócios ou organizações através da suspensão da entrega de seus serviços ou canais oficiais.

Os efeitos dos ataques DDoS somam um número alto: em 2018, o custo de downtime associado a interrupções de serviços de internet causados por esses ataques foi de mais de 221 mil dólares. Nesse mesmo ano, um ataque DDoS chegou à marca de 1,7 Tbps de tamanho, segundo dados do Worldwide Infrastructure Security Report, relatório divulgado pela Netscout.

Junte à tudo isso o fato de que, no Brasil, 57% dos ataques em 2018 tem a infraestrutura como alvo. A ameaça é grande? Calma, nós vamos explicar como funcionam esses ataques e como você pode responder a eles.

Como funcionam ataques DDoS

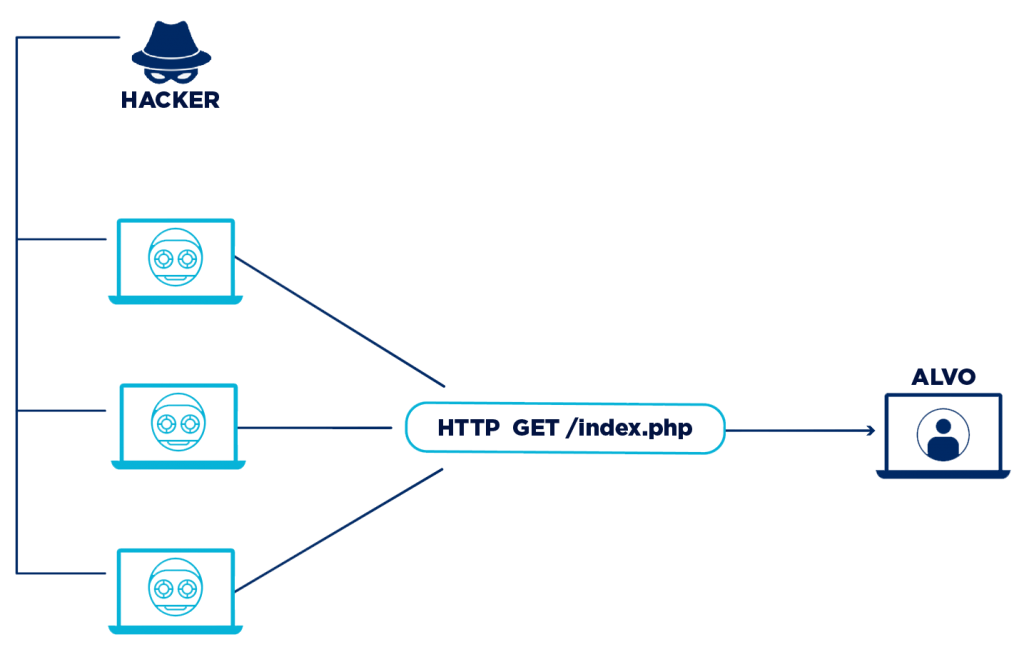

Ataques de negação de serviço são uma forma de interromper o tráfego normal a servidores, serviços e redes alvos. Sua eficiência se dá por usarem máquinas comprometidas por malware, que se tornam bots, sejam elas computadores ou dispositivos conectados à internet, como IoT, por exemplo. O conjunto dessas máquinas é chamado de botnet.

Cada máquina da botnet envia requisições para o alvo do ataque. É esse grande fluxo de requisições que causa a negação de serviços, ou seja, a indisponibilidade do alvo para seus usuários reais. Como cada bot é de fato uma máquina real, diferenciar ataques de DDoS do fluxo de requisições normal pode ser uma tarefa difícil.

Um ataque DDoS requer que um invasor controle a rede de máquinas on-line para realizar um ataque. Estabelecida a botnet, o atacante é capaz de direcionar as máquinas enviando instruções atualizadas para cada bot através de um método de controle remoto. Um ataque DDos é sempre bem orquestrado e possui um roadmap do ataque.

Tipos de ataques DDoS

Ataques na camada de aplicação

É na Camada de Aplicação que as interações entre usuário e serviço ocorrem. Os ataques nessa camada se confundem com interações normais e tem como objetivo levar os recursos do alvo à exaustão, através de várias requisições HTTP. Exemplo: Mailbomb e HTTP Flood.

Ataques a protocolos

Esse tipo de ataque consome recursos do servidor e de dispositivos de comunicação intermediários, como firewalls e load balancers. Eles exploram vulnerabilidades de protocolos das camadas de rede e transporte do modelo OSI. São exemplos desse tipo de ataque: SYN floods, Ping of Death e Smurf DDoS, Teardrop, DNS Amplification, entre outros.

Ataques de volume

Consiste no direcionamento de tráfego para um alvo, com o objetivo de congestionar sua largura de banda e esgotar os seus recursos. UDP floods e ICMP floods são exemplos desse tipo de ataque.

Como tratar ataques DDoS usando a Nuvem

O Relatório da Netscout mencionado nesse artigo revela que, com a adoção crescente de provedores de serviços na nuvem, os ataques DDoS a esses provedores tem aumentado também. Como vimos, ataques DDoS tem como objetivo tornar serviços indisponíveis, mas, na nuvem, essa realidade muda.

Isso porque as aplicações hospedadas na nuvem são facilmente escaláveis. Apesar disso tornar mais difícil a indisponibilidade de uma aplicação na nuvem, esses ataques podem elevar os custos de mantê-la, devido ao grande número de requisições feito pela botnet.

No entanto, a nuvem oferece serviços que podem evitar o problema. O uso de CDNs (Rede de fornecimento de conteúdo ou, em inglês, Content Delivery Network) auxilia o suporte de uma grande quantidade de acessos. Isso se dá porque as CDNs concentram os acessos de usuários próximos geograficamente a um ponto de entrega de conteúdo, de outra forma, esses acessos se dariam no servidor.

Além disso, o monitoramento dos serviços usados e das aplicações hospedadas na nuvem é essencial para identificar ataques. Existem serviços que permitem a retenção de logs e a sua análise, sendo também possível criar alertas como, por exemplo, o Amazon CloudWatch e o Amazon GuardDuty, serviços da AWS.

O WAF (Web Application Firewall) também pode ser usado nessa situação. Com ele, é possível criar políticas de segurança contra acessos maliciosos, garantindo que os recursos computacionais sejam utilizados para acessos de usuários reais.

Esses e outros serviços auxiliam a governança da sua infraestrutura e aplicações na Nuvem. Assim, é possível evitar downtime e identificar ataques com rapidez, antes que eles comprometam os seus negócios.

Tem interesse em saber mais sobre cibersegurança? Esse artigo é o primeiro de uma série sobre ataques cibernéticos e como responder a eles usando a Nuvem, acompanhe o blog da Solvimm para saber mais.

Entre em Contato

Se quiser saber um pouco mais sobre como melhorar a segurança da sua empresa, entre em contato conosco e converse com os nossos especialistas.